Adobe ha realizado una actualización de seguridad para una vulnerabilidad crítica en sus productos Acrobat y Acrobat Reader. De acuerdo al informe, el fallo está siendo explotado por delincuentes informáticos para lograr la ejecución de malware.

Adobe Reader (Adobe Acrobat Reader), es una aplicación que permite visualizar e imprimir documentos PDF (Portable Document Format), un popular formato para transporte de documentos, creado por Adobe.

La vulnerabilidad se produce por un error de validación de código en JavaScript, el cuál puede estar contenido en archivos PDF. Esto puede hacer que el lector deje de responder y se llegue a ejecutar código remoto no deseado.

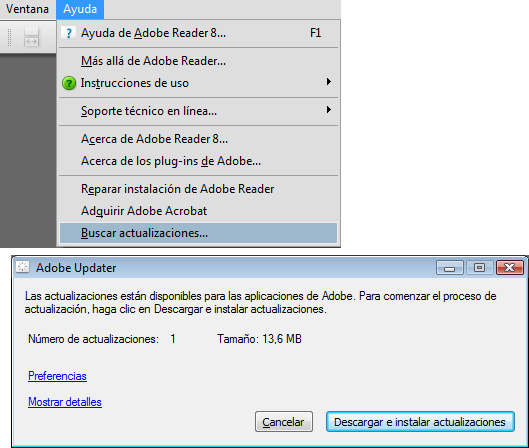

Bajo el nombre de actualización de seguridad para Acrobat 8.1.2, están disponibles las versiones para Windows y Mac OS. El boletín de seguridad contiene enlaces para otras descargas. También se puede utilizar la opción de actualización del propio programa (Ayuda, Buscar actualizaciones).

Si usted utiliza Acrobat Reader 7 o anterior, Adobe recomienda actualizarse a la versión 8, ya que las versiones anteriores no tendrán más actualizaciones.

NOTA:

Adobe Reader 8.0 para Windows requiere como mínimo un procesador Intel Pentium III o equivalente, 128 MB de RAM (se recomiendan 256 MB), y 110 MB de espacio libre en el disco duro, además de alguno de los siguientes sistemas operativos:

- Windows XP Professional

- Windows XP Home Edition

- Tablet PC Edition con Service Pack 2

- Microsoft Windows 2000 con Service Pack 4

- Windows 2003 Server

- Windows Vista

Los usuarios con versiones anteriores de Acrobat Reader (7.x), pueden disminuir los riesgos (y al mismo tiempo acelerar la carga del programa), deshabilitando los complementos potencialmente peligrosos, y las opciones de explorador de Web.

Para ello, siga estos pasos:

1. Cierre Adobe Acrobat.

2. Desde Mi PC, acceda a la carpeta de “Adobe” en “C:\Archivos de programa” o “C:\Program files”.

3. Busque la carpeta “plug_ins”:

\Acrobat x.0\Reader\plug_ins

Donde x.0 es la versión del programa (Ej: 6.0, 7.0).

4. Cree una subcarpeta llamada “Optional”:

\Acrobat x.0\Reader\plug_ins\Optional

5. Mueva TODOS los archivos y subcarpetas que estén dentro de la subcarpeta “plug_ins” a la carpeta “Optional”, MENOS los siguientes (según la versión de Adobe Reader, algunos de estos archivos podrían no existir):

EWH32.api

EWH32.ESP

Search.api

Search.ESP

Search5.api

Search5.ESP

6. Ejecute Adobe Reader y seleccione el menú “Edición”, “Preferencias”.

7. Busque “Internet” y desmarque todas las opciones que aparezcan en “Opciones de explorador de Web” (por ejemplo “Mostrar PDF en explorador”, “Permitir vista rápida en Web” y “Permitir descarga especulativa en segundo plano” -según la versión de Adobe Reader, alguna de estas opciones podría no existir-).

8. También en las preferencias, seleccione “JavaScript”, y desmarque la casilla “Activar JavaScript para Acrobat”

Descargar Adobe Reader 8.1.2: akiFUENTE