octubre 26, 2008

Piratas crean versión más ligera de Windows

En Internet circula una versión no oficial y manipulada de Windows, denominada MicroXP. Tiene una apariencia idéntica a Windows XP SP3 pero no incluye una serie de componentes como Internet Explorer, cliente FTP y el soporte para varias cuentas de usuario. El resultado es un paquete de 100 MB, que después de una instalación completa no ocupa más de 200 MB en el disco duro.

Paralelamente circula una versión de Windows Vista denominada TinyVista, que estaría en condiciones de ser ejecutada en PC con 256 MB en RAM y velocidad de rango Pentium 3.

Naturalmente, se trata de software intervenido ilegalmente y pirateado, que infringe las condiciones de uso establecidas por Microsoft. Incluso si el usuario es propietario de una copia auténtica del sistema operativo, no está permitido alterar Windows interviniendo su código.

Otro factor a tener en consideración es que al descargar una versión no oficial de Windows de Internet tampoco es seguro que ésta no contenga código maligno. Es decir, al instalar MicroXP o Tiny Vista se podría estar cediendo el control del PC a terceros.

Existe, no obstante, una posibilidad legal de adaptar Windows a las necesidades personales del usuario y eliminar componentes que éste considere innecesarios.

“MicroXP interviene el código binario de Windows XP, lo que no está permitido. Sin embargo, eliminar componentes o agregar componentes nuevos está absolutamente permitido", declaró Rune Zakariassen de Microsoft países nórdicos, a la publicación noruega Digi.

La propia Microsoft ofrece herramientas a empresas, que pueden ser utilizadas para adaptar Windows dentro de las posibilidades legales.

Según Zakariassen, Windows también incorpora soporte para la denominada Quiet Mode Installation, que permite la creación de un fichero que define qué componentes serán instalados.

FUENTE

Mozy: Utilidad gratuita para hacer copias de seguridad online

Si nosotros reflexionamos por un momento (creo que esta técnica la he utilizado ya varias veces en mis apartados sobre copias de seguridad) la importancia que tiene la siguiente frase: “es mejor tenerlo y no necesitarlo, que necesitarlo y no tenerlo”. ¿Por cuál razón?

Sencillo. Imagínense que por cualquier razón se nos pierde un documento del trabajo que llevábamos varios meses desarrollándolo, y tenemos un backup del mismo; ésto sería lo mejor, pero ¿y si no la tenemos? Es por eso que la frase es importante tenerla en cuenta.

Siendo más concretos: Mozy, una herramienta gratis basada en la web que le permite al usuario mantener una gestión seguridad de todos los documentos a los cuales les desea hacer backup, ofreciendo 2 GB gratis y un software de escritorio con el que gestionar todo.

Mozy te ofrece uno de los mejores servicios online para respaldar nuestros archivos más importantes. El procedimiento es sencillo, sólo descargas el programa y desde ahí, te vas a autentificar, y empiezas a hacer backup de tus archivos importantes con su asistente.

Enlace web | Mozy

Enlace | Registro gratis

¿Y de qué nos serviría una herramienta como Transmute? Es bastante raro que exista un software creado para compartir los sitios favoritos entre varios navegadores web. Lo cierto es que a muchos les será de gran utilidad, como tal vez a otros les parezca bastante inútil.

Imagínense el siguiente escenario: usamos Firefox e Internet Explorer, por cuestiones de preferencias, ya que algunas páginas web se visualizarán mal en Firefox pero bien en IE, y viceversa; ¿Y qué pasa si tenemos sitios favoritos en cada navegador? Sí hay soluciones.

Es por ello que Transmute les será de gran utilidad en el escenario anterior: el programa (que es gratuito para uso personal y doméstico) nos permite convertir los bookmarks entre varios navegadores web, son los más populares (Firefox, Chrome, Opera, IE y Chromium).

Transmute cuenta con una interfaz visual intuitiva y amigable; el proceso para convertir de una tecnología de bookmarks a la otra es bastante rápido y sencillo: bastará con hacer un clic y de esa manera obtendremos los nuevos sitios favoritos soportados para lo elegido.

Visto en Visual Beta

Enlace | Transmute

Recuperando archivos borrados por accidente en pocos pasos

Un programa para recuperar archivos perdidos es bastante útil para aquellos usuarios que por torpeza o por descuido han eliminado por accidente cualquier archivo, que obviamente consideran importante. ¿Pero sí son fiables? Muchos afirman que sí, otros afirman que no.

Pero a la final quien tendrá su propia apreciación sobre si este tipo de software de verdad funciona o no es el usuario final, pues será quien probará y en función de su experiencia determinará si son fiables o no; yo, en lo personal, no he tenido mucho éxito que digamos.

Y entre estos programas, tenemos a nuestra disposición Recuva, uno totalmente gratuito, creado por los mismos desarrolladores del magnífico CCleaner, así que ya por ahí pueden tener una buena referencia de lo potente y eficiente que es el programa del que hablamos.

Recuva no sólo permite recuperar archivos borrados de tus discos duros sino también de tus memorias USB, fotos de tus cámaras digitales o canciones de tu reproductor MP3; por otro lado decir que tiene una interfaz muy compacta, está en español, y es muy rápido.

Sitio oficial | Recuva

Descargar Recuva

Repara el registro de Windows y mejora el rendimiento del PC

El registro del sistema es una parte fundamental de nuestro sistema operativo, ya que en él se van guardando todos los cambios que van sucediendo en Windows. Y muchas veces quedan entradas no válidas de accesos directos inexistentes, o por errores de software.

¿Qué debemos hacer en estos casos particulares? Usando las utilidades para el registro del sistema que tanto abundan por Internet. Y Eusing Free Registry Cleaner es en esencia una de ellas, que nos permitirá “arreglar” (o mejor dicho, depurar sus errores) el mismo.

Las características más destacadas de Eusing Free Registry Cleaner son:

- Efectividad al encontrar entradas obsoletas y no válidas

- Interfaz de usuario bastante amigable y fácil de usar

- Mejora el rendimiento del sistema operativo

- Depura registros de programas borrados o desinstalados

- Crea un backup automático a la hora de hacer un escaneo

- 100% gratuito, libre de programas espía, y muy rápido

Definitivamente Eusing Free Registry Cleaner es una excelente herramienta para optimizar y mejorar el rendimiento de nuestro sistema gracias a una exhausta limpieza y depuración de esos errores perjuiciosos que se presentan comúnmente en el registro del sistema.

Sitio oficial | Eusing Free Registry Cleaner

Descargar Eusing Free Registry Cleaner

Obtener detalles de una computadora remotamente con su IP

En una ocasión recuerdo en una clase informática en donde el profesor nos indicaba una práctica en la cual con un par de comandos básicos en MS-DOS podíamos obtener cierta información tanto de la computadora local como de cualquier computadora remotamente.

Hasta ahora, no me había interesado en cómo obtener información y detalles de cualquier PC remotamente (desde otro PC), sólo lo básico: ¿qué haríamos nosotros con este tipo de información? Los podemos usar con fines maliciosos y perjuiciosos, o con buenos fines.

En tal sentido, AdvancedRemoteInfo es una excelente aplicación que tiene mucho que ver con lo que estamos hablando: el programa te permite, mediante la IP, obtener información detallada sobre cualquier ordenador de forma remota. Información de hardware y software.

En referencia al hardware, AdvancedRemoteInfo muestra información sobre el modelo de la placa base, la memoria principal, el procesador, entre otros datos; en cuanto al software, presenta qué sistema operativo hay instalado, los drivers, procesos y servicios, etcétera.

Sitio oficial | AdvancedRemoteInfo

Descargar AdvancedRemoteInfo

octubre 20, 2008

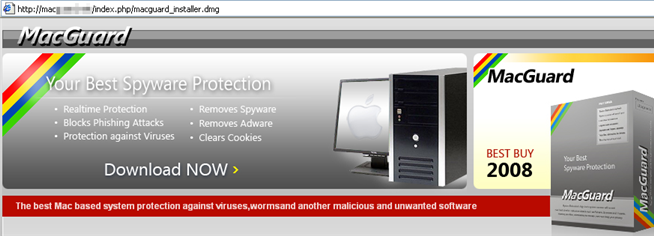

Elige tu malware para Windows o Mac

En las últimas horas hemos encontrado dos sitios hermanos (por no decir gemelos) en los cuales se promociona un rogue. Hasta aquí nada novedoso ya que encontramos cientos diariamente.

Lo curioso de este caso es justamente la similitud entre los sitios y que uno de ellos promociona un programa falso de seguridad para Windows y otro, para Mac.

Sitio para Windows

Sitio para MacOS

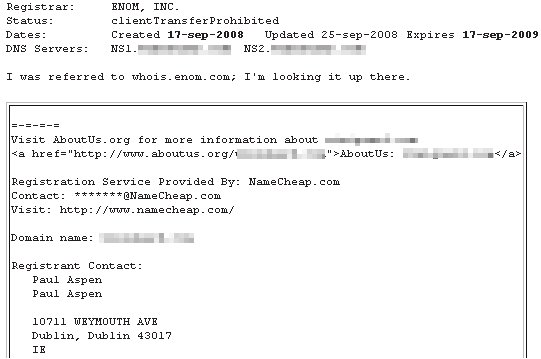

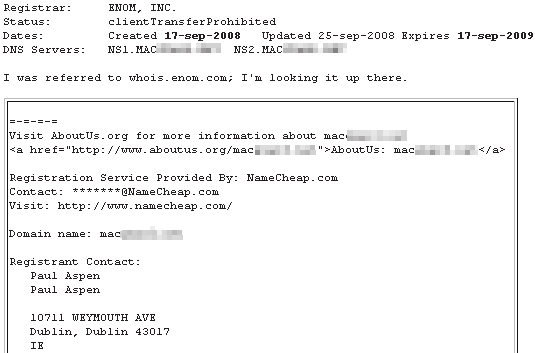

Aquí se genera el primer problema para el usuario desprevenido, ya que si no se ven juntos, los sitios pueden pasar desapercibidos. Además, como puede verse a continuación los sitios fueron registrados en el mismo lugar, por la misma persona (presumiblemente bajo un nombre falso) y se utiliza el mismo el servidor (dirección IP).

Registro del sitio para Windows

Registro del sitio para MacOS

Direcciones IP

Como es obvio, desde ambos sitios se descarga sendos programa dañinos para cada sistema operativo, detectados por ESET NOD32 como Win32/Adware.WiniGuard.

Ya no importa la plataforma en la cual nos encontremos, lo importante es infectarnos.

Limpiar (desinfectar) tu ordenador de virus sin iniciar Windows

En una oportunidad atrás un lector llamado Hugo González nos comentó de un programa perteneciente a la empresa de seguridad informática Kaspersky, que se llama Kaspersky Rescue Disk, que tiene una funcionalidad que es bastante efectiva en ciertas situaciones.

Cuando una computadora está infectada por un virus o troyano que no se deja eliminar con un antivirus (como una aplicación) desde el sistema operativo en sí, es difícil que se pueda desinfectar el equipo: es allí cuando de una vez Kaspersky Rescue Disk entra en juego.

Kaspersky Rescue Disk se graba en un CD o DVD, pues es una imagen ISO que se creó para grabarla enseguida: posteriormente, se arrancará el equipo desde este CD, para de esa manera así poder analizar y desinfectar todo el equipo de cualquier virus o malware.

Esta herramienta puede analizar dispositivos como discos duros o memorias USB, en la búsqueda exhausta de cualquier virus, troyano, entre otros. Kaspersky Rescue Disk es, en comparación con la utilidad Avira AntiVir Rescue System, una buena opción para nosotros.

Enlace | Kaspersky Rescue Disk

octubre 19, 2008

Treinta millones de ordenadores infectados

En realidad, se trata de una acción para conseguir datos bancarios y estafar dinero, ya que tras el aviso de infección lleva al usuario a páginas de venta de falsos antivirus

A un precio medio de 49,95 €, y según los datos que mantiene Panda , “calculamos que los autores de este malware pueden estar ganando más de 10.000.000 de € mensuales, ya que el 3% de los infectados realmente procede a la compra".

No es nuevo; no es original, pero lo cierto es que el número de las infecciones causadas por los falsos antivirus sigue creciendo a grandes velocidades. Sus autores no buscan otra cosa que el beneficio económico, y lo están consiguiendo. “Según los datos de infecciones que recibimos en PandaLabs" –comenta Luis Corrons, director técnico de PandaLabs-, “hay más de treinta millones de internautas infectados por esta nueva oleada de falsos antivirus. Alrededor de un 3% de éstos acceden a dar sus datos personales y a comprar un producto para desinfectar su ordenador que nunca reciben. A una media de 49,95 €, podemos cifrar los beneficios de sus autores en más de diez millones de € mensuales".

El mecanismo de todas las variantes es el mismo: avisan al usuario que su PC está infectado, y comienzan a aparecer ventanas emergentes, fondos de escritorio y salvapantallas que realmente abruman al internauta y no le dejan hacer prácticamente nada. Estas prácticas buscan, sobre todo, asustarle, utilizando por ejemplo cucarachas que se comen el escritorio hasta que el usuario no tiene más remedio que hacer clic en el botón de compra, o bien simulan fallos de Windows con el típico pantallazo azul.

Los internautas más avezados se dan cuenta de que realmente se trata de una infección y buscan la solución. “La peor parte de estos falsos antivirus es que son muy difíciles de desinfectar. Los usuarios más avanzados pueden intentar hacerlo manualmente, técnica realmente difícil si no se sabe mucho de informática. En general, los usuarios tardan unos tres días en eliminar por completo esta amenaza", añade Luis Corrons. “Por eso recomendamos que si su antivirus no lo ha detectado, se instalen uno de nueva generación, especialmente preparados para detectar, desinfectar y eliminar todo rastro de esta amenaza".

FUENTE

Detectando el navegador utilizado sin hacer uso del UserAgent

Me entero gracias a chema alonso, sobre una nueva técnica utilizada para detectar el navegador de un visitante llamada Web Browsing Fingerprinting, esta técnica se se basa en la respuesta brindada por el navegador ante una petición especifica, como la respuesta a dicha petición varían según el navegador y su versión esto permite identificarlo sin hacer uso de su “UserAgent”.

El UserAgent es el nombre que identifica cada navegador y que envía cuando realiza una petición a un sitio web, pero este puede ser cambiado fácilmente (de forma manual o utilizando plugins como el User Agent Switcher para firefox) haciéndose pasar por otro navegador/bot/etc….

Por ejemplo, si encontramos un sitio web diseñado solo para iPhone, que permite ser visitado solo desde este dispositivo haciendo la validación por medio de su “UserAgent”, bastaría con cambiar el identificador en nuestro navegador por “Mozilla/5.0 (iPhone; U; CPU iPhone OS 2_1 like Mac OS X; en-us) AppleWebKit/525.18.1 (KHTML, like Gecko) Version/3.1.1 Mobile/5F136 Safari/525.20” (UserAgent de un iPhone 3G) y podríamos entrar a este sitio “solo para iPhone” sin tener uno.

La cosa es distinta si en el portal se implementa el Web Browsing Fingerprinting ya que se ignora el valor enviado por el UserAgent y se intenta identificar el navegador por la respuesta que da a una petición especifica, WBfingerprinting es un sencillo código javascript que nos muestra el funcionamiento de esta técnica, pueden ver una prueba de concepto corriendo en los servidores de informatica64.

De momento solo son detectados los principales navegadores, pero su código fuente esta disponible para que puedas adaptarlo a tus necesidades.

Como ser Hacker y como evitarlos

Quien es Kevin Mitnick?

Kevin Mitnick (nacido el 6 de agosto de 1963) es uno de los hackers y Phreakers más famosos de los Estados Unidos. Su último arresto se produjo el 15 de febrero de 1995, tras ser acusado de entrar en algunos de los ordenadores más "seguros" de EE.UU.

Ya había sido procesado judicialmente en 1981, 1983 y 1987 por diversos delitos electrónicos.El caso de Kevin Mitnick (su último encarcelamiento) alcanzó una gran popularidad entre los medios estadounidenses por la lentitud del proceso (hasta la celebración del juicio pasaron más de dos años), y las estrictas condiciones de encarcelamiento a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).

Tras su puesta en libertad en 2002, Kevin Mitnick se dedica a la consultoría y el asesoramiento en materia de seguridad, a través de su compañía "Mitnick Security"(Anteriormente llamada: Defensive Thinking).

Descarga

FUENTE

Avira AntiVir Premium v8.1.0.33 Español, Protección Completa para la PC

Avira AntiVir Premium v8.1.0.33 Español

Spanish | 24 MB | Medicina Incl

En la informática, la protección contra virus es un tema que siempre está en primer plano, ya que nunca han dejado de aparecer nuevos virus (y otros tipos de problemas parecidos) que ponen en peligro la protección de nuestros equipos y datos. Un solo virus es capaz de causar estragos en uno o varios ordenadores.

Avira AntiVir Premium es un programa antivirus que pretende mantener a nuestro equipo a salvo de todos estos problemas. Este programa no es solo un antivirus que busca en nuestro equipo posibles infecciones, ya que además consta de varias herramientas para evitar que un virus pueda llegar a infectarnos.

En Avira AntiVir Premium podemos encontrar los siguientes módulos, que podremos activar o desactivar a nuestro antojo:

- AntiVir Guard: Es el sistema de protección permanente, cada vez que ejecutemos un fichero o realicemos copias, este servicio se encargará de comprobar que no hay ningún virus en dichos ficheros.

- AntiVir MailGuard: Protege nuestro correo electrónico de posibles infecciones debidas a mails con archivos adjuntos peligrosos.

- AntiVir WebGuard: Evita que visitemos páginas web potencialmente peligrosas para nuestro equipo.

- PC a partir de Pentium, por lo menos 133 MHz

- Sistema operativo: Windows 2000 (se recomienda SP 4) / Windows XP y XP 64 Bit (se recomienda SP 2) / Windows Vista 32 Bit y 64 Bit (soporte de SP 1)

- Memoria principal: 192 MB RAM / 512 MB para Windows Vista

- 40 MB memoria en el disco duro (si se utiliza una cuarentena, incluso más)

- 100 MB memoria temporal en el disco duro

- Se requieren derechos de administrador para instalar el producto

Avira.Antivir.Premium.v8.1.0.33.Spanish.Trial.Reset.Incl.rar | Avira.Antivir.Premium.v8.1.0.33.Spanish.Trial.Reset.Incl.rar | Avira.Antivir.Premium.v8.1.0.33.Spanish.Trial.Reset.Incl.rar | Uploaded

Licencias Gratis 92 Dias Promoción

FUENTE

Windows XP SP3

Descripcion:

Windows XP SP3 es más rápido que SP2-

Eso dicen los cerca de 15000 testers según este artículo de ComputerWorld. Por ejemplo, en un portatil Intel Core 2 Duo 2GHz con 1GB de RAM, se ejecuta Office 2007 un 10% más rápido en SP3 que en SP2. De acuerdo a las pruebas de rendimiento, Windows XP SP3 es considerablemente más rápido que Windows Vista SP1. “Nada de esto pinta bien para Vista, el cual es ahora más de dos veces más lento que el más actual de sus hermanos mayores (XP SP3)

Info:

Incluye codigo original para la instalacion del windows y actualizaciones.

No tiene ninguna modificacion por eso es original.

El service pack 3 ya esta en la iso por que esta version es una copia del disco original.

Requisitos Mínimos:

CPU: Procesador Intel(R) Pentium(R) 3 800 MHz

RAM: 128MB RAM

Espacio en disco duro: 2GB

Requisitos Recomendados:

CPU: 1.8 GHz

RAM: 256 MB

Espacio en disco duro: 2GB

Descargar:

WXPSP3.part1.rar

WXPSP3.part2.rar

WXPSP3.part3.rar

WXPSP3.part4.rar

WXPSP3.part5.rar

WXPSP3.part6.rar

WXPSP3.part7.rar

FUENTE

20 cosas que Probablemente no sabias sobre tu PC

1. Es malo tener imágenes pegadas en el monitor.

Verdadero. Sí, desgasta los colores. Si querés acerca frente al monitor un desarmador que tenga imán en la punta y vas a ver como los imánes que tiene dentro hacen distorsión en los colores de la pantalla.

2. Empujar el Cd para meterlo adentro de la compactera es malo.

Falso. Abslutamente nada, está hecho para eso también.

3. Si se te cae agua arriba del teclado, puede dañarse.

Verdadero. Se queman las pistas de metal que están abajo de las letras.

4. Es importante que haya espacio entre el monitor y la pared.

Falso. No es necesario. Sólo necesita vbuena ventilación.

5. Hay que reiniciar o apagar y prender la computadora cuando estuvo toda la noche prendida.

Falso. Puede seguir funcionando perfectamente el disco rígido se conserva más si queda prendida y no es apagada una y otra vez. Fueron creadas para eso.

6. Consume más energía cuando se prende, que en varias horas de uso.

Falso. Al encender consume sólo un poco más que estando en funcionamiento.

7.Le hace daño al CPU tener un celular cerca.

Falso. No le hace daño, sólo provoca interferencia.

8. Cuando apagas la computadora, dejala descansar unos segundos antes de prenderla denuevo.

Verdadero. Se recomiendan 10 segundos.

9. Si se mueve el CPU con la PC prendida puede quemarse del disco rígido.

Falso. Es tanta la fuerza centrífuga con la que gira el disco rígido que no pasa nada si se mueve el CPU. Obvio que no hablamos de golpearla.

10. Es bueno para el monitor dejar un protector de pantalla cuando el mismo no se encuentra en uso.

Verdadero. El protector de pantalla hace que el desgaste de los colores sea uniforme.

11. Cuando hay tormenta mejor desenchufa la PC

Verdadero. Es casi una obligación cuando hay una tormenta eléctrica. Una cantidad impresionante de modems se rompen por descarga de rayos.

12. No es bueno mirar la luz roja de los mouses opticos.

Verdadero. No va a dejar ciego a nadie, pero es una luz fuerte que causa daño.

13. En las notebooks hay que enchufar primero el cable de corriente a la computadora y después ese cable a tierra.

Falso. Puede hacerse como se quiera.

14. Cuando se apaga la PC es conveniente apagar también el monitor.

Falso. Al apagar el CPU queda en un estado en el que consume muy poca energía y no se desgasta.

15. No poner CDs o Diskettes sobre el CPU, es malo.

Falso. Nada de lo que se ponga sobre ella la afecta, a menos que esté mojado y el agua pueda entrar al CPU.

16. Nunca poner la PC al sol.

Verdadero. Se recalienta más de lo que lo normal, disminuyendo su vida útil.

17. El disco rígido con el 80% de su capacidad usada, hace más lenta la PC.

Verdadero. El funcionamiento de la computadora será lento.

18. No quitar el USB sin avisarle a la maquina.

Verdadero. Hay que seleccionar la opción para “retirarlo con seguridad” antes de desenchufarlo por que se corre el riesgo de quemar la memoria del USB.

19. El escritorio lleno de iconos, hace más lenta la máquina.

Verdadero. Los que importan son los íconos de programas o archivos, por que la tarjeta de video de la computadora renueva constantemente la información que se presenta en la pantalla y cuando hay más íconos, tarda más.

20. Apagar la máquina mediante el famoso botonazo puede dañar tu computadora.

Verdadero. Si se le saca corriente al disco rigido mientras está leyendo o escribiendo en alguna parte del sistema, se puede quemar. Cuando se apaga repentinamente, las placas que cubren al disco (que gira hasta 10 mil revoluciones) aterrizan sobre él y pueden ir “picando” hasta la posición de descanso, dejándole marcas importantes.

octubre 18, 2008

Miscelánea de virus informáticos (№9, septiembre de 2008)

| Yury Mashevsky |

| Analista de virus, Kaspersky Lab |

| Nominación | Nombre |

| El programa nocivo más codicioso para bancos | El programa más codicioso de septiembre fue Trojan-Banker.Win32.Banker.xkz, un miembro de la misma familia que ganó esta categoría el mes pasado. Este ejemplar ataca a los usuarios de 28 bancos al mismo tiempo. |

| El programa nocivo más codicioso para sistemas de dinero electrónico | Otorgamos el título de esta categoría a Trojan.Win32.Agent.adtp, que declaró la guerra a cuatro sistemas de dinero electrónico al mismo tiempo. |

| El programa nocivo más codicioso para sistemas de tarjetas de crédito | Hace mucho tiempo no veíamos que un programa nocivo ganara en más de una categoría. Pero septiembre trajo consigo una sorpresa: Trojan-Banker.Win32.Banker.xkz, además de atacar a 28 bancos, intenta robar a los clientes de cinco sistemas de tarjetas de crédito diferentes. |

| El programa nocivo más empaquetado | El cambio de estación trajo un nuevo ganador en esta categoría. Backdoor.Win32.Netbus.160.e logró destronar al legendario Hupigon gracias a los nueve sistemas de compresión de ficheros ejecutables con los que está empaquetado. |

| El programa nocivo de menor tamaño | Trojan.BAT.MouseDisable.c se lleva el título de este mes. El programa pesa 31 bytes, igual que el ganador de agosto, pero el ataque que lanza es distinto. Su nombre lo dice todo: este troyano bloquea el ratón del ordenador de sus víctimas. |

| El programa nocivo de mayor tamaño | Otro Trojan-Banker recibe la corona en esta categoría: Trojan-Banker.Win32.Banbra.dkj pesa nada menos que 34MB. |

| La vulnerabilidad más aprovechada de Internet | En septiembre, Exploit.Win32.PowerPlay.a fue el responsable del 6% de todas las vulnerabilidades de sitios web utilizadas para propagar programas nocivos. |

| El programa nocivo más difundido en Internet | Trojan-Downloader.Win32.Small.aacq, se mantiene a la cabeza de esta categoría por segundo mes consecutivo. En septiembre fue el causante del 20% de las infecciones a usuarios de Internet ¡una cifra bastante alta! |

| La familia de troyanos más propagada | Una vez más, esta categoría está al mando de una vieja familia enemiga nuestra: Backdoor.Win32.Hupigon.c. Esta familia alcanzó las 3.072 nuevas modificaciones en el mes de septiembre. |

| La familia de virus y gusanos más propagada | Esta categoría también mantiene a su viejo líder. En septiembre, Worm.Win32.AutoRun dio a luz a 655 nuevas modificaciones. |

FUENTE

Clasificación de los programas maliciosos, septiembre de 2008

| Alexander Gostev |

| Analista de virus en jefe, Kaspersky Lab |

En septiembre de 2008 hemos usado los resultados de Kaspersky Security Network (KSN) para hacer dos estadísticas.

La primera tabla contiene los veinte programas nocivos, publicitarios y potencialmente peligrosos más propagados según la cantidad de equipos en los que se los ha detectado.

| Posición | Cambios en la posición | Programma nocivo |

| 1 |  New New | Rootkit.Win32.Agent.cvx |

| 2 |  Return Return | Trojan-Downloader.WMA.Wimad.n |

| 3 |  New New | Packed.Win32.Black.a |

| 4 |  8 8 | Trojan.Win32.Agent.abt |

| 5 |  New New | Trojan-Downloader.HTML.IFrame.sz |

| 6 |  New New | Trojan-Downloader.Win32.VB.eql |

| 7 |  New New | Trojan-Downloader.JS.IstBar.cx |

| 8 |  1 1 | Trojan.Win32.Agent.tfc |

| 9 |  1 1 | not-a-virus:AdWare.Win32.BHO.ca |

| 10 |  New New | Trojan-Downloader.Win32.Small.aacq |

| 11 |  0 0 | not-a-virus:AdWare.Win32.Agent.cp |

| 12 |  New New | Trojan.Win32.Obfuscated.gen |

| 13 |  1 1 | not-a-virus:AdWare.Win32.BHO.sc |

| 14 |  1 1 | not-a-virus:AdWare.Win32.BHO.vp |

| 15 |  3 3 | Trojan.Win32.Chifrax.a |

| 16 |  -3 -3 | Trojan-Dropper.Win32.Agent.tbd |

| 17 |  2 2 | Trojan.RAR.Qfavorites.a |

| 18 |  New New | Email-Worm.Win32.Brontok.q |

| 19 |  New New | Trojan-Downloader.JS.Agent.cme |

| 20 |  -12 -12 | Trojan-Downloader.JS.Agent.chk |

En septiembre de 2008, Kaspersky Security Network constata que el líder es otro programa nocivo. Trojan.Win32.DNSChanger.ech, que ocupaba el primer lugar, ha abandonado la lista para ser reemplazado por un programa nocivo completamente inesperado.

Nos referimos a Rootkit.Win32.Agent.cvx. Nuestros expertos lo detectaron el 28 de agosto y durante un mes se propagó de forma muy activa en los vastos espacios de Internet. Dos hechos son alarmantes: el primero es que según la tradición establecida, los rootkits son los adversarios que más dificultades causan a los programas antivirus. El segundo, que actualmente muy pocos antivirus son capaces de detectar este ejemplar.

Trojan-Downloader.WMA.Wimad.n ha vuelto a ocupar el segundo lugar. Es un programa nocivo muy peculiar: está conformado por ficheros multimedia que usan las vulnerabilidades de Windows Media Player para descargar otros programas troyanos al sistema.

En septiembre, una parte notable de los ataques fue realizada por medio de cargadores de scripts. Cuatro de los veinte programas de la lista eran de este tipo. Son precisamente estos tipos de ataques los que preceden a la mayoría de los ataques “drive-by-download”. El programa Wimad.n mencionado más arriba funciona conjuntamente con estos troyanos-descargadores.

Es curioso que prácticamente todos los programas publicitarios de la estadística anterior no sólo siguen presentes en ésta, sino que de hecho han conservado sus posiciones.En la lista de septiembre hay pocos programas nuevos, 9 en total, mientras que en agosto fueron 16. Entre ellos, el lugar 18 lo ocupa un verdadero veterano del mundo de los virus, el gusano Brontok.q. Los lectores perspicaces que siguen con atención nuestras estadísticas, recuerdan bien que este gusano figuró permanentemente en nuestros anteriores informes, que se basaban en otras fuentes y métodos.

Todos los programas nocivos, publicitarios y potencialmente peligrosos presentes en la presente lista se pueden agrupar según la clase de amenaza que representan. Los programas troyanos siguen siendo los líderes, pero su cantidad se ha reducido del 80 al 70%.

En total, en septiembre hemos detectado 35103 nuevas denominaciones de programas nocivos, publicitarios y potencialmente peligrosos. De esta manera, este es el segundo mes consecutivo que observamos que la cantidad de amenazas en el mundo real ha crecido en 8000 ejemplares, que se suman a los 28940 registrados hasta agosto.

La segunda tabla del informe son los datos acerca de qué programas nocivos son los que con más frecuencia infectan los equipos de los usuarios. Aquí dominan los diferentes programas nocivos capaces de infectar ficheros.

| Posición | Cambios en la posición | Programma nocivo |

| 1 |  1 1 | Virus.Win32.Xorer.du |

| 2 |  -1 -1 | Net-Worm.Win32.Nimda |

| 3 |  New New | Worm.Win32.Mabezat.b |

| 4 |  2 2 | Virus.Win32.Alman.b |

| 5 |  New New | Virus.Win32.Sality.aa |

| 6 |  -3 -3 | Virus.Win32.Parite.b |

| 7 |  -3 -3 | Virus.Win32.Virut.n |

| 8 |  7 7 | Virus.Win32.Small.l |

| 9 |  5 5 | Virus.Win32.Virut.q |

| 10 |  -5 -5 | Virus.Win32.Parite.a |

| 11 |  -3 -3 | Email-Worm.Win32.Runouce.b |

| 12 |  Return Return | Virus.Win32.Sality.s |

| 13 |  3 3 | Virus.Win32.Hidrag.a |

| 14 |  Return Return | Virus.Win32.Sality.z |

| 15 |  New New | Trojan.Win32.Obfuscated.gen |

| 16 |  -7 -7 | Worm.Win32.Fujack.k |

| 17 |  3 3 | Virus.Win32.Tenga.a |

| 18 |  -7 -7 | Trojan-Downloader.WMA.GetCodec.d |

| 19 |  -9 -9 | Worm.VBS.Headtail.a |

| 20 |  New New | Virus.Win32.Sality.q |

Los cambios son mínimos: hay sólo 4 nuevos programas nocivos. Sin embargo, el líder es otro. Nimda, el programa que ocupó el primer lugar en agosto, bajó al segundo puesto, dejando el primer lugar a su competencia directa, el virus para ficheros Xorer.du.

Siguen aumentando los miembros de la familia Sality: en septiembre ya son cuatro, con Sality.aa en el quinto puesto.

El gusano Mabezat.b se convierte en un fuerte jugador a escala mundial. Detectado por primera vez en noviembre del año pasado, no mostró señales de gran actividad, por lo que suponemos que fue aumentando poco a poco el volumen de equipos y ficheros infectados. Y de pronto, salta al tercer lugar en septiembre.

A grandes rasgos, hay que mencionar que la situación con los virus y gusanos aparenta ser bastante estable y no está empeorando. En los últimos tres meses, según los datos de KSN, se ha logrado reducir la "populación" de una serie de programas nocivos que infectan ficheros: por ejemplo, los de las familias Allaple y Otwycal, que han desparecido de nuestra estadística.